Un programa para detectar escuchas telefónicas de su teléfono.

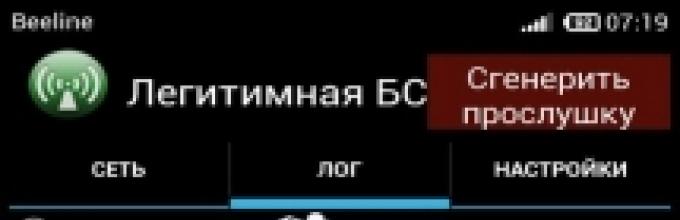

. Un programa simple y confiable para detectar la actividad de los equipos del Sistema de Monitoreo GSM diseñado para la interceptación activa y pasiva de voz y datos de cualquier modificación de las redes GSM. Soporta hasta 4 bandas GSM (850, 900, 1800, 1900), lo que lo hace aplicable en cualquier parte del mundo donde exista una red GSM.

Detecta la actividad de los siguientes tipos de spyware:

- 1. Interceptor GSM activo con decodificador A 5.x, que puede interceptar llamadas y sms GSM entrantes y salientes con cualquier tipo de encriptación en tiempo real. Trabaje con objetos en movimiento y estacionarios y proporcione conversaciones y datos en tiempo real, analice los datos recibidos, intercepte IMSI / IMEI y suprima selectivamente el tráfico GSM en un área determinada

- 2. 3G IMSI/IMEI/TMSI Catcher (invasor) diseñado para influir en el teléfono seleccionado para obligarlo a cambiar al modo GSM, para poder interceptar datos de dicho teléfono mediante un interceptor pasivo.

- 3. Bloqueador de teléfonos celulares seleccionados (Cell Firewall), para bloqueo selectivo o masivo de objetivos GSM/UMTS. Basado en la estación base activa, el firewall celular permite a los suscriptores autorizados de GSM/UMTS usar sus teléfonos como de costumbre, recibir llamadas, realizar, recibir y enviar sms, etc., mientras que los teléfonos no autorizados en las inmediaciones del sistema se ven privados de celular. servicios. .

- 4. GSM IMSI/IMEI/TMSI Catcher (invasor), que está diseñado para detectar la presencia de teléfonos GSM en el área de interés. Todo el sistema se basa en una computadora portátil y un mini BTS compacto y es un sistema activo y, por lo tanto, hace que los teléfonos GSM cercanos se registren en él.

- y similares...

El programa fue desarrollado con la asesoría de especialistas técnicos de operadores celulares quienes tienen una convicción moral sobre el derecho de cada uno de nosotros a la privacidad, la prohibición de cualquier forma de injerencia arbitraria en la vida privada por parte del estado y la protección de dicha injerencia por parte de terceros. fiestas.

En curso:

- 1. Elección entre 2 sim.

Versión Pro:

- 1.2 Compatibilidad con doble sim

- 2. Bloqueo automático (restablecimiento) de la conexión de los interceptores de hardware a su teléfono.

- 3. Análisis de las estadísticas de "interceptores", para que pueda ver en qué lugares, cuándo y con qué frecuencia, su teléfono cae en el rango de "interceptores"

- 4. Identificación de interceptores. (Afortunadamente, los espías por lo general no limpian los datos falsos de los espías, sabiendo que los propietarios de los teléfonos no ven las especificaciones de la conexión GSM y no sospechan de las escuchas). Esto te permitirá determinar: quién te escucha y con qué frecuencia, si "él" te sigue por la ciudad, si "él" sabe dónde vives y trabajas, etc. O entraste accidentalmente en la zona de interceptores. A largo plazo

- 5. Definición de escuchas telefónicas a través del operador. Una tarea muy difícil de implementar y sin una garantía del 100% de la precisión de la definición. Solo estará en la versión PRO de pago.

- 6. Detección de bloqueadores de señal GSM no selectivos. Estos son utilizados a menudo por ladrones de automóviles que, con la ayuda de un bloqueador de señal, bloquean el funcionamiento de un buscador de ubicación GPS GSM para automóviles.

- 7. ¡NUEVO! 7. ¡Cálculo de células virtuales de piratas informáticos que roban su dinero de su teléfono!

- 8. Notificación sobre la desactivación del cifrado de conversaciones.

Descarga la aplicación GSM Spy Finder para Android puedes seguir el enlace de abajo

Todo el mundo tiene un teléfono móvil. El teléfono no solo puede ser útil, sino también dañino, ya que brinda información sobre el propietario a los intrusos: las escuchas telefónicas revelarán un secreto que puede costar mucho. El artículo hablará sobre dos formas disponibles de escuchar teléfonos móviles. El material es proporcionado por la empresa "7spy": escuchas telefónicas de teléfonos móviles, una forma legal y económica.

1. Escuchar un teléfono móvil usando un receptor GSM

En 2007, el especialista en seguridad de la información Karsten Nohl en una conferencia de prensa en Alemania informó y mostró con el ejemplo que había descifrado el código de encriptación de la señal GSM de 64 bits y mostró cómo escuchar un teléfono móvil. El método consiste en interceptar la señal en el rango GSM de 900 - 1800 MHz, decodificarla y convertirla en sonido para escuchar.

Entonces, para escuchar a escondidas un teléfono móvil, necesita un receptor GSM y una herramienta Kraken. Como receptor GSM, puede usar un teléfono móvil Motorola C123; después de todo, cada teléfono móvil es un transceptor. La captura del aire se produce a través del teléfono Motorola C123, y el tráfico es descifrado por el programa Kraken (tablas arcoíris). Para descifrar el tráfico recibido, necesitará una computadora con una tarjeta de video potente, ya que todo el proceso de descifrado del método de cifrado de 64 bits recae en el procesador de la tarjeta de video. Después de interceptar y descifrar el tráfico, es necesario convertirlo a un formato de audio para escucharlo a través de un códec de audio GSM especial.

De hecho, este es el ejemplo más simple de un complejo de intercepción GSM pasivo profesional, cuyo costo en los mercados grises es de cientos de miles de dólares. Por supuesto, este dispositivo no se puede atribuir a un dispositivo con un botón "escuchar móvil", ya que aquí hay una serie de inconvenientes. Tomará semanas o incluso meses para que una computadora doméstica o de oficina descifre la señal. Y un teléfono le permitirá escuchar solo uno de unos ochenta canales.

No es un hecho que las conversaciones tengan lugar exactamente en el canal que estás escaneando. Para comprender la arquitectura GSM, debe ser al menos un ingeniero de redes GSM. Sin un conocimiento especial, nada funcionará. Sin embargo, este complejo es para entusiastas o para la base para la construcción de complejos especiales, pero no para espionaje profesional.

2. Intervención telefónica de un teléfono móvil con 7spy

La siguiente forma de interceptar su teléfono es el programa 7spy. La principal desventaja es que la instalación del programa requiere acceso físico al teléfono para ser escuchado. Este módulo de software solo funciona en teléfonos inteligentes Android, IOS, Symbian y BlackBerry.

Después de instalar el programa 7spy en el teléfono monitoreado, funciona en segundo plano y espera una llamada de un determinado número predefinido para conectarse a la conferencia y escuchar las conversaciones. El programa envía SMS ocultos al número de control para avisar sobre el inicio de la llamada. Después de recibir SMS, puede averiguar cuándo comenzar a escuchar. Además de escuchar conversaciones, el programa también tiene la función de encender el micrófono de forma remota para escuchar el entorno. Dichas escuchas telefónicas funcionan de la misma manera que un error GSM. Al llamar desde un número predeterminado, el programa contesta el teléfono, pero no se muestra nada en la pantalla y la melodía de la llamada no se reproduce. Este complejo tampoco puede ser catalogado como profesional. Pero es bastante adecuado para controlar a sus hijos menores o cónyuge con su consentimiento. Autor: http://7spy.ru/

ABRIRE CUALQUIER CORRESPONDENCIA A ORDEN!!! HASTA BORRADO!!! VIENDO CUALQUIER PÁGINA DESDE EL INTERIOR!!! PROPORCIONARÉ DETALLES DE LLAMADAS ENTRANTES Y SALIDAS!!! Y TAMBIÉN INSTALARÉ ESCUCHAS!!! SIN IMPORTAR EN QUÉ CIUDAD O REGIÓN SE ENCUENTRE!!! Tel... Ocho nueve seis ocho seis cuatro nueve cero dos cero tres... Alexey...

Hola a todos....

Servicios de Hackers Profesionales de Rusia. Trabajamos las 24 horas del día. Dirección de contacto. Hacker-services-on-Order @ yandex. tu...

Servicios profesionales de hackeo: 1.Hackeo de redes sociales, trabajamos con redes ajenas. - hackear vkontakte, hackear vk - hackear facebook - hackear ok, hackear compañeros de clase - hackear mamba - hackear loveplanet Y cualquier otra red social. 2. Hackear correo, hackear correo corporativo, hackear correo extranjero. - yahoo.com - live.com - mail.com - aol.com - hotmail.com - mail.ru - yandex.ru - bk.ru - rambler.ru etc. - Se abrirá cualquier correo corporativo o exótico... 3. Hackear Skype y cualquier otra telefonía. 4.- Hackear viber - whatsapp y cualquier otra aplicación. 5. Hackear sitios y proyectos web de cualquier complejidad y tema - Foros - Sitios comerciales - Sitios de tarjetas de presentación - Sitios corporativos Y cualquier otro sitio. - El anonimato y la confidencialidad se respetan plenamente - Precios razonables - Enfoque individual para cada cliente - El sistema de pago más simple y conveniente: dinero Yandex, webmoney, qiwi o simplemente a un teléfono móvil que se puede pagar en cualquier terminal de pago - Clientes regulares - sólido descuentos - Capacitación profesional en piratería, el resultado de una capacitación exitosa es del 100%. CONTACTO: *Correo: [correo electrónico protegido]*Vkontakte: vk.com/pomosh.vzloma - - - - - - - - - - - - - - - - - - - - Servicios profesionales de piratería: 1. Hackear redes sociales, trabajamos con redes extranjeras. - hackear vkontakte, hackear vk - hackear facebook - hackear ok, hackear compañeros de clase - hackear mamba - hackear loveplanet Y cualquier otra red social. 2. Hackear correo, hackear correo corporativo, hackear correo extranjero. - yahoo.com - live.com - mail.com - aol.com - hotmail.com - mail.ru - yandex.ru - bk.ru - rambler.ru etc. - Se abrirá cualquier correo corporativo o exótico... 3. Hackear Skype y cualquier otra telefonía. 4.- Hackear viber - whatsapp y cualquier otra aplicación. 5. Hackear sitios y proyectos web de cualquier complejidad y tema - Foros - Sitios comerciales - Sitios de tarjetas de presentación - Sitios corporativos Y cualquier otro sitio. - El anonimato y la confidencialidad se respetan plenamente - Precios razonables - Enfoque individual para cada cliente - El sistema de pago más simple y conveniente: dinero Yandex, webmoney, qiwi o simplemente a un teléfono móvil que se puede pagar en cualquier terminal de pago - Clientes regulares - sólido descuentos - Capacitación profesional en piratería, el resultado de una capacitación exitosa es del 100%. CONTACTO: *Correo: [correo electrónico protegido]*Vkontakte: vk.com/pomosh.vzloma - - - - - - - - - - - - - - - - - - - - Servicios profesionales de piratería: 1. Hackear redes sociales, trabajamos con redes extranjeras. - hackear vkontakte, hackear vk - hackear facebook - hackear ok, hackear compañeros de clase - hackear mamba - hackear loveplanet Y cualquier otra red social. 2. Hackear correo, hackear correo corporativo, hackear correo extranjero. - yahoo.com - live.com - mail.com - aol.com - hotmail.com - mail.ru - yandex.ru - bk.ru - rambler.ru etc. - Se abrirá cualquier correo corporativo o exótico... 3. Hackear Skype y cualquier otra telefonía. 4.- Hackear viber - whatsapp y cualquier otra aplicación. 5. Hackear sitios y proyectos web de cualquier complejidad y tema - Foros - Sitios comerciales - Sitios de tarjetas de presentación - Sitios corporativos Y cualquier otro sitio. - El anonimato y la confidencialidad se respetan plenamente - Precios razonables - Enfoque individual para cada cliente - El sistema de pago más simple y conveniente: dinero Yandex, webmoney, qiwi o simplemente a un teléfono móvil que se puede pagar en cualquier terminal de pago - Clientes regulares - sólido descuentos - Capacitación profesional en piratería, el resultado de una capacitación exitosa es del 100%. CONTACTO: *Correo: [correo electrónico protegido]* Vkontakte: vk.com/pomosh.vzloma...

ABRIRE CUALQUIER CORRESPONDENCIA A ORDEN!!! HASTA BORRADO!!! VIENDO CUALQUIER PÁGINA DESDE EL INTERIOR!!! PROPORCIONARÉ DETALLES DE LLAMADAS ENTRANTES Y SALIDAS!!! Y TAMBIÉN INSTALARÉ ESCUCHAS!!! SIN IMPORTAR EN QUÉ CIUDAD O REGIÓN SE ENCUENTRE!!! Tel... Ocho nueve seis ocho seis cuatro nueve cero dos cero tres... Alexey...

Hola a todos....

Servicios de Hackers Profesionales de Rusia. Trabajamos las 24 horas del día. Dirección de contacto. Hacker-services-on-Order @ yandex. tu...

Servicios profesionales de hackeo: 1.Hackeo de redes sociales, trabajamos con redes ajenas. - hackear vkontakte, hackear vk - hackear facebook - hackear ok, hackear compañeros de clase - hackear mamba - hackear loveplanet Y cualquier otra red social. 2. Hackear correo, hackear correo corporativo, hackear correo extranjero. - yahoo.com - live.com - mail.com - aol.com - hotmail.com - mail.ru - yandex.ru - bk.ru - rambler.ru etc. - Se abrirá cualquier correo corporativo o exótico... 3. Hackear Skype y cualquier otra telefonía. 4.- Hackear viber - whatsapp y cualquier otra aplicación. 5. Hackear sitios y proyectos web de cualquier complejidad y tema - Foros - Sitios comerciales - Sitios de tarjetas de presentación - Sitios corporativos Y cualquier otro sitio. - El anonimato y la confidencialidad se respetan plenamente - Precios razonables - Enfoque individual para cada cliente - El sistema de pago más simple y conveniente: dinero Yandex, webmoney, qiwi o simplemente a un teléfono móvil que se puede pagar en cualquier terminal de pago - Clientes regulares - sólido descuentos - Capacitación profesional en piratería, el resultado de una capacitación exitosa es del 100%. CONTACTO: *Correo: [correo electrónico protegido]*Vkontakte: vk.com/pomosh.vzloma - - - - - - - - - - - - - - - - - - - - Servicios profesionales de piratería: 1. Hackear redes sociales, trabajamos con redes extranjeras. - hackear vkontakte, hackear vk - hackear facebook - hackear ok, hackear compañeros de clase - hackear mamba - hackear loveplanet Y cualquier otra red social. 2. Hackear correo, hackear correo corporativo, hackear correo extranjero. - yahoo.com - live.com - mail.com - aol.com - hotmail.com - mail.ru - yandex.ru - bk.ru - rambler.ru etc. - Se abrirá cualquier correo corporativo o exótico... 3. Hackear Skype y cualquier otra telefonía. 4.- Hackear viber - whatsapp y cualquier otra aplicación. 5. Hackear sitios y proyectos web de cualquier complejidad y tema - Foros - Sitios comerciales - Sitios de tarjetas de presentación - Sitios corporativos Y cualquier otro sitio. - El anonimato y la confidencialidad se respetan plenamente - Precios razonables - Enfoque individual para cada cliente - El sistema de pago más simple y conveniente: dinero Yandex, webmoney, qiwi o simplemente a un teléfono móvil que se puede pagar en cualquier terminal de pago - Clientes regulares - sólido descuentos - Capacitación profesional en piratería, el resultado de una capacitación exitosa es del 100%. CONTACTO: *Correo: [correo electrónico protegido]*Vkontakte: vk.com/pomosh.vzloma - - - - - - - - - - - - - - - - - - - - Servicios profesionales de piratería: 1. Hackear redes sociales, trabajamos con redes extranjeras. - hackear vkontakte, hackear vk - hackear facebook - hackear ok, hackear compañeros de clase - hackear mamba - hackear loveplanet Y cualquier otra red social. 2. Hackear correo, hackear correo corporativo, hackear correo extranjero. - yahoo.com - live.com - mail.com - aol.com - hotmail.com - mail.ru - yandex.ru - bk.ru - rambler.ru etc. - Se abrirá cualquier correo corporativo o exótico... 3. Hackear Skype y cualquier otra telefonía. 4.- Hackear viber - whatsapp y cualquier otra aplicación. 5. Hackear sitios y proyectos web de cualquier complejidad y tema - Foros - Sitios comerciales - Sitios de tarjetas de presentación - Sitios corporativos Y cualquier otro sitio. - El anonimato y la confidencialidad se respetan plenamente - Precios razonables - Enfoque individual para cada cliente - El sistema de pago más simple y conveniente: dinero Yandex, webmoney, qiwi o simplemente a un teléfono móvil que se puede pagar en cualquier terminal de pago - Clientes regulares - sólido descuentos - Capacitación profesional en piratería, el resultado de una capacitación exitosa es del 100%. CONTACTO: *Correo: [correo electrónico protegido]* Vkontakte: vk.com/pomosh.vzloma...

Para muchas personas, escuchar las conversaciones telefónicas de un abonado en particular es una necesidad urgente. Para este propósito, a menudo se utilizan dispositivos especiales complejos, que no siempre tienen la eficiencia suficiente, sin mencionar la facilidad de uso. Por otro lado, que da todas las posibilidades para las escuchas telefónicas de un teléfono Android.

¿Cómo escuchar Android con él? Es muy fácil: solo necesita descargar la aplicación en el teléfono inteligente que está escuchando e iniciarla después de registrarse en el sitio web del desarrollador. Después de eso, comienza a recopilar la información que necesita.

Una característica importante de la aplicación es que funciona en el modo. El propietario del teléfono no ve sus acciones, no afecta el funcionamiento de otras aplicaciones que ya están instaladas o se instalarán en el futuro en el teléfono inteligente Android. Por lo tanto, no puede preocuparse de que se detecte su intervención telefónica.

El principio de funcionamiento de las escuchas telefónicas android.

La aplicación envía una grabación de conversaciones telefónicas al servidor del desarrollador. Los archivos de audio están disponibles para un usuario registrado en el sitio web del servicio web. Aquí puede escuchar la grabación de las conversaciones telefónicas que le interesen en cualquier momento conveniente. Además, estas grabaciones siempre se pueden descargar a su computadora. Para mayor comodidad, el sitio también muestra un registro completo de llamadas telefónicas. Aquí puede ver la hora de las llamadas y su duración, así como el número de teléfono del suscriptor con quien se realizó la conversación. Gracias a esto, tienes la oportunidad de determinar las conversaciones más interesantes para escuchar.

Por lo tanto, usar el programa puede llamarse la forma más simple, efectiva y segura de escuchar un teléfono Android. Además, esta aplicación tiene una amplia funcionalidad. Con él, puede obtener información completa sobre el uso del teléfono que le interesa. En particular, el programa le permite recibir datos sobre SMS recibidos y enviados, un historial completo del navegador web, información sobre la ubicación del dispositivo con una precisión de varios metros, un informe sobre el uso de aplicaciones.