Социальная инженерия — несанкционированный доступ к конфиденциальной информации посредством манипуляции сознанием человека. Методы социальной инженерии базируются на особенностях психологии и направлены на эксплуатацию человеческих слабостей (наивность, невнимательность, любопытство, коммерческие интересы). Активно используются социальными хакерами как в сети Интернет, так и вне её.

Впрочем, касательно цифровых технологий, веб-ресурсов, компьютеров, смартфонов — «затуманивание мозгов» пользователей сети происходит несколько по-другому. «Силки», «капканы» и другие уловки мошенники расставляют где угодно и как угодно, в соцсетях, на геймерских порталах, в электронных почтовых ящиках и онлайн-сервисах. Вот лишь некоторые примеры методов социальной инженерии:

В подарок на праздник... троянский конь

Независимо от характера, профессии, финансовой состоятельности, каждый человек ждёт праздников: Новый Год, 1 мая, 8 марта, День святого Валентина и т.д., чтобы, естественно, отметить их, отдохнуть, наполнить свою душевную ауру позитивом и, попутно, обменяться со своими друзьями-товарищами поздравлениями.

В этот момент социальные хакеры особенно активны. В предпраздничные и праздничные дни они рассылают на аккаунты почтовых сервисов открытки: яркие, красочные, с музыкальным сопровождением и... опасным вирусом троянцем. Жертва ничего не ведая о таком коварстве, пребывая в эйфории веселья либо, просто, любопытства кликает по открытке. В то же мгновенье зловред инфицирует ОС, а затем ждёт удобного момента, чтобы похитить регистрационные данные, номер платёжной карты либо подменить веб-страницу интернет-магазина в браузере на фейковую и украсть деньги со счёта.

Выгодная скидка и вирус «в нагрузку»

Отличный пример социальной инженерии. Желание «сэкономить» свои кровно заработанные вполне оправдано и объяснимо, но в разумных пределах и при определённых обстоятельствах. Это о том, что «не всё золото, что блестит».

Жулики под личиной крупнейших брендов, интернет-магазинов и сервисов, в соответствующем оформлении, предлагают купить товары по неимоверной скидке и плюс к покупке — получить подарок... Делают поддельную рассылку, создают группы в соцсетях и тематические «ветки» на форумах.

Наивные обыватели, что называется, «ведутся» на эту яркую коммерческую афишу: впопыпах в голове пересчитывают сколько осталось с зарплаты, аванса и кликают ссылку «купить», «перейти на сайт для покупки» и т.д. После чего, в 99 из 100 случаев, вместо выгодного приобретения, получают вирус на свой ПК либо безвозмездно отправляют денежки социальным хакерам.

Геймерский донат +300% к навыкам воровства

В онлайн-играх, да и вообще в мультиплеерных играх, за редкими исключениями, выживает сильнейший: у кого крепче броня, урон, сильнее магия, больше здоровья, маны и т.д.

И, конечно, каждый геймер хочет во что бы то ни стало добыть для своего перса, танка, самолёта и ещё ни бог весть чего эти заветные артефакты. В боях или в походах, собственноручно или за реальные деньги (функция доната) в виртуальном магазине игры. Чтобы быть лучшим, первым... достичь последнего уровня развития.

Мошенники знают об этих «геймерских слабостях» и всячески искушают игроков приобрести заветные артефакты, умения. Иногда за деньги, иногда бесплатно, но это сути и цели злодейской схемы не меняет. Заманчивые предложения звучат на фейковых сайтах примерно так: «скачай это приложение», «установи патч», «для получения предмета зайди под в игре».

Взамен долгожданного бонуса у геймера воруют аккаунт. Если он отлично «прокачан», похитители его продают или выуживают с него платёжные данные (если таковые имеются).

Вредоносное ПО + социальная инженерия = гремучая смесь коварства

Осторожно иконки!

Многие пользователи орудуют мышкой в ОС на «автопилоте»: клик туда, сюда; открыл это, то, другое. Редко, кто из них присматривается к типу файлов, их объёму и свойствам. А вот и зря. Хакеры маскируют исполняемые файлы зловредов под обычные папки Windows, картинки или доверенные приложения, то есть внешне, визуально, их не различишь. Пользователь кликает по папке, её содержимое, естественно, не открывается, ибо это вовсе не папка, а инсталлятор вируса с раcширением.exe. И зловред «в тихую» проникает в ОС.

Верное «противоядие» от таких хитростей — файловый менеджер Total Commander. В отличие от интегрированного проводника Windows, он отображает всю подноготную файла: тип, объём, дату создания. Наибольшую потенциальную опасность для системы представляют неизвестные файлы с расширениями: «.scr», «.vbs», «.bat», «.exe».

Страх подогревает доверие

- Пользователь открывает «сайт-страшилку», и ему тут же сообщают пренеприятнейшую новость, или даже новости: «ваш ПК заражён опаснейшим трояном», «в вашей ОС обнаружено 10, 20... 30 вирусов», «с вашего компьютера рассылается спам» и т.д.

- И сразу же предлагают (проявляют «заботу») установить антивирус и, следовательно, решить озвученную на сайте проблему безопасности. И самое главное совершенно бесплатно.

- Если посетителя одолевает страх за свой ПК, он проходит по ссылке и скачивает... только не антивирус, а ложный антивирус — подделку напичканную вирусами. Устанавливает и запускает — последствия соответствующие.

- Во-первых, веб-сайт не может в одно мгновенье ока проверить ПК посетителя и выявить зловредов.

- Во-вторых, свои антивирусы, будь они платные или бесплатные, разработчики распространяют через свои, то бишь официальные, сайты.

- И, наконец, в-третьих, если есть сомнения и страх по поводу «чистая» ОС или нет, лучше проверить системные раздел, тем что имеется, то есть установленным антивирусом.

Подводя итоги

Психология и хакинг сегодня идут рука об руку — тандем эксплуатации человеческих слабостей и программных уязвимостей. Пребывая в сети Интернет, в праздники и будни, днём или ночью, и неважно в каком настроении, в обязательном порядке нужно проявлять бдительность, подавлять наивность, отгонять наития коммерческой наживы и чего-то «бесплатного». Ибо, как известно, за просто так раздаётся только сыр и только в мышеловке. Создавайте только пароли, храните их в местах и оставайтесь с нами, поскольку, как известно, безопасности много не бывает.

Часть1 (разбил на части из-за размера статьи. Как только набирается 50 просмотров кидаю вторую).

Многие тру-хакеры, постоянно занимающиеся взломами, всегда имеют в запасе пару приемчиков СИ, ведь там, где невозможно найти уязвимость в коде, часто ее можно найти в головах службы поддержи или владельца e-mail’а, ICQ или сайта…

От теории к практике

Что такое социальная инженерия, ты уже читал в одном из предыдущих номеров любимого журнала, так что смело можно сказать, что матчасть освоена успешно. Теперь предлагаю проехаться по практике.

Социальные инженеры – очень приятные в общении люди: культурные, приветливые, с отличным чувством юмора. У них потрясающе гибкий ум, нестандартное мышление и масса идей по поводу того, как эффективнее достигнуть своих целей. Именно к ним я обратилась за помощью при подготовке материала. Нашими консультантами будут: GoodGod – создатель одного из наиболее популярных русскоязычных проектов о социальной инженерии socialware.ru; Ayumi (spylabs.org); Иван – еще один мастер взлома человеческих мозгов, пожелавший остаться инкогнито.

Поехали!

Угон номера ICQ (без primary e-mail)

Для угона ICQ тебе понадобятся:

- список доменов с зарегистрированными на них e-mail’ами (как их получить – читай в декабрьском номере ][ за 2009 год, видео «Массовый угон доменов» от GoodGod);

- номер ICQ, с которого будет происходить начальная атака;

- номер ICQ, оформленный под специалиста SEO (с соответствующими данными и реквизитами в инфе).

Сразу не захочет знакомиться – на время прекрати этот разговор, поскольку если сильно давить, эффект может быть обратным; лучше вернись к этому чуть позже под другим предлогом.

Кстати, если жертва от природы стеснительна, ты не заставишь ее пойти на контакт с незнакомцем, поэтому придется заняться «сводничеством», чтобы знакомство все же состоялось. И вот, клиент обращается к другу-сеошнику (то есть, к тебе). Вначале прояви здоровое недоверие, задавая вопросы типа «Откуда Вы узнали о проекте? От Саши? Ааа, Саша… Да, помню. Ок, сейчас расскажу суть работы». Далее расскажи о проекте ICQ Search, продвижении сайтов, опиши варианты оплаты (200 рублей в день или 1400 в неделю – пусть сам выберет удобный для него вариант). Постоянно сосредотачивай внимание «клиента» на реалистичных деталях, так ты отвлечешь его от ненужных размышлений. Чем интенсивнее атака и больше новой информации, тем меньше у него времени обдумать происходящее. Наконец, опиши схему заработка: пусть он выберет сайт из списка, заготовленного вначале, через whois глянет мейл, к которому сайт привязан (пусть сделает это сам) и впишет его в поле «E-mail» в профиле ICQ. Обязательно объясни, что если в данных аськи и домена указан один и тот же e-mail, тогда чем чаще ася ищется в поиске, тем выше рейтинг сайта в поисковике. Как только жертва завершила привязку, делаешь восстановление пароля на указанный e-mail, и UIN твой!

Если же пароль не приходит на e-mail, значит, у номера уже есть праймари мейл, и угон нужно организовывать другим способом.

Взлом почты

Узнаем ответ на секретный вопрос

Вопросы на почтовых серверах, как правило, достаточно однотипные:

- Девичья фамилия матери;

- Любимое блюдо;

- Кличка домашнего питомца;

- Номер паспорта;

- Личный вопрос (имя первого учителя; индекс; любимый фильм; любимый исполнитель).

Какие схемы срабатывают? Девичья фамилия матери – заводи тему о генеалогическом дереве или о том, какая забавная была фамилия у твоей мамы до брака. Любимое блюдо – тут все понятно. Кличка животного – разговор о питомцах: прошлых, настоящих и будущих, так как кодовым словом может быть кличка первого подаренного хомячка. С номером паспорта будет сложнее. Тут можно соблазнить на покупку недорогого дефицитного товара, например, который доставляют с оплатой по факту, но для оформления заказа нужны паспортные данные и идентификационный код. Имя первого учителя можно узнать у одноклассников жертвы, или поговорить с ней непосредственно о любимых учителях; индекс проще получить, скачав базы города, а у жертвы просто узнать, в каком районе она живет. Тут главное – смекалка, фантазия и терпение.

Есть один небольшой, но важный нюанс. Иногда при вопросе «Любимое блюдо» ответом может быть, например, номер телефона, то есть, полное несоответствие вопроса и ответа. Здесь тебе придется заводить разговор о нелепых сочетаниях и бессмысленности секретных вопросов, а потом начинать все заново, желательно уже под другим аккаунтом.

Обращение в Службу поддержки

Этот способ более трудоемкий и стремный, но нужен в том случае, если жертва никак не хочет «колоться», или если ящик «мертвый», то есть хозяин давно на него не заходит. Для этого иди на страницу службы поддержки нужного почтового сервиса и пиши письмо с просьбой восстановить украденный пароль. С тебя, скорее всего, потребуют имя, фамилию (или те данные, которые были указаны при регистрации), дату рождения, приблизительную дату регистрации ящика (хотя бы год). Поэтому постарайся узнать о жертве и ее ящике как можно больше сведений. В этом тебе помогут поисковые системы, социальные сети и блоги.

Фишинг

Один из самых эффективных способов получения пароля, причем хозяин об этом даже не узнает. Жертве предлагается ссылка, по которой нужно перейти и ввести свой логин и пароль. Эти данные отправляются в файл отчета, базу данных (если угон массовый) или на почту. Основная премудрость состоит в том, чтобы заставить жертву перейти по этой ссылке. Форма может быть какой угодно:

- Сообщение «от администрации» (читай: с почтового сервиса с подменой адреса) о спаме с данного ящика. Пример: «Уважаемый пользователь, (имя пользователя)! На Ваш аккаунт поступили жалобы на спам, в связи с чем администрация имеет право временно приостановить или заблокировать его работу. Вполне возможно, что к нему получили доступ злоумышленники. Чтобы подтвердить принадлежность аккаунта, пройдите повторную авторизацию по этой ссылке (гиперссылка на фейк). Если в течение 5 дней подтверждения не будет, почтовый аккаунт будет заблокирован. С уважением, служба поддержки (название почтового сервиса)». Игра на страхе потери ящика.

- Зная об увлечениях жертвы, можно взять на интерес. Например, письмо с интересующей темой, в которой освещена только часть информации, все остальное – при переходе по ссылке. Ссылка ведет на псевдостраницу авторизации, и прочитать остальную информацию можно только залогинившись.

Фарминг

Бывает и такое, что жертва достаточно умна (или пофигистична), чтобы не переходить по ссылкам. В этом случае тебе придется прибегнуть к помощи троянов/джойнеров/скриптов для манипуляции с файлом HOSTS, либо взломать DNS- или DHCP-сервер ее провайдера. При этом, когда юзер заходит на сайт, чтобы проверить e-mail, происходит перенаправление на точно такой же, только фишинговый. Ничего не подозревая, пользователь вводит свои данные и при помощи скрипта внутренней авторизации попадает в свою «родную» почту, а логин и пароль попадают к тебе на почту. Вся прелесть в том, что жертва даже не догадывается о произошедшем.

Социальная инженерия - метод получения необходимого доступа к информации, основанный на особенностях психологии людей. Основной целью социальной инженерии является получение доступа к конфиденциальной информации, паролям, банковским данным и другим защищенным системам. Хотя термин социальной инженерии появился не так давно, сам метод получения информации таким способом используется довольно долго. Сотрудники ЦРУ и КГБ, которые хотят заполучить некоторую государственную тайну, политики и кандидаты в депутаты, да и мы сами, при желании получить что-либо, часто даже не понимая этого, используем методы социальной инженерии.

Для того, чтобы обезопасить себя от воздействия социальной инженерии, необходимо понять, как она работает. Рассмотрим основные типы социальной инженерии и методы защиты от них.

Претекстинг - это набор действий, отработанных по определенному, заранее составленному сценарию, в результате которого жертва может выдать какую-либо информацию или совершить определенное действие. Чаще всего данный вид атаки предполагает использование голосовых средств, таких как Skype, телефон и т.п.

Для использования этой техники злоумышленнику необходимо изначально иметь некоторые данные о жертве (имя сотрудника; должность; название проектов, с которыми он работает; дату рождения). Злоумышленник изначально использует реальные запросы с именем сотрудников компании и, после того как войдет в доверие, получает необходимую ему информацию.

Фишинг – техника интернет-мошенничества, направленная на получение конфиденциальной информации пользователей - авторизационных данных различных систем. Основным видом фишинговых атак является поддельное письмо, отправленное жертве по электронной почте, которое выглядит как официальное письмо от платежной системы или банка. В письме содержится форма для ввода персональных данных (пин-кодов, логина и пароля и т.п) или ссылка на web-страницу, где располагается такая форма. Причины доверия жертвы подобным страницам могут быть разные: блокировка аккаунта, поломка в системе, утеря данных и прочее.

Троянский конь – это техника основывается на любопытстве, страхе или других эмоциях пользователей. Злоумышленник отправляет письмо жертве посредством электронной почты, во вложении которого находится «обновление» антивируса, ключ к денежному выигрышу или компромат на сотрудника. На самом же деле во вложении находится вредоносная программа, которая после того, как пользователь запустит ее на своем компьютере, будет использоваться для сбора или изменение информации злоумышленником.

Кви про кво (услуга за услугу) – данная техника предполагает обращение злоумышленника к пользователю по электронной почте или корпоративному телефону. Злоумышленник может представиться, например, сотрудником технической поддержки и информировать о возникновении технических проблем на рабочем месте. Далее он сообщает о необходимости их устранения. В процессе «решения» такой проблемы, злоумышленник подталкивает жертву на совершение действий, позволяющих атакующему выполнить определенные команды или установить необходимое программное обеспечение на компьютере жертвы.

Дорожное яблоко – этот метод представляет собой адаптацию троянского коня и состоит в использовании физических носителей (CD, флэш-накопителей). Злоумышленник обычно подбрасывает такой носитель в общедоступных местах на территории компании (парковки, столовые, рабочие места сотрудников, туалеты). Для того, чтобы у сотрудника возник интерес к данному носителю, злоумышленник может нанести на носитель логотип компании и какую-нибудь подпись. Например, «данные о продажах», «зарплата сотрудников», «отчет в налоговую» и другое.

Обратная социальная инженерия - данный вид атаки направлен на создание такой ситуации, при которой жертва вынуждена будет сама обратится к злоумышленнику за «помощью». Например, злоумышленник может выслать письмо с телефонами и контактами «службы поддержки» и через некоторое время создать обратимые неполадки в компьютере жертвы. Пользователь в таком случае позвонит или свяжется по электронной почте с злоумышленником сам, и в процессе «исправления» проблемы злоумышленник сможет получить необходимые ему данные.

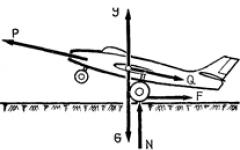

Рисунок 1 – Основные типы социальной инженерии

Меры противодействия

Основным способом защиты от методов социальной инженерии является обучение сотрудников. Все работники компании должны быть предупреждены об опасности раскрытия персональной информации и конфиденциальной информации компании, а также о способах предотвращения утечки данных. Кроме того, у каждого сотрудника компании, в зависимости от подразделения и должности, должны быть инструкции о том, как и на какие темы можно общаться с собеседником, какую информацию можно предоставлять для службы технической поддержки, как и что должен сообщить сотрудник компании для получения той или иной информации от другого сотрудника.

Кроме этого, можно выделить следующие правила:

- Пользовательские учетные данные являются собственностью компании. Всем сотрудникам в день приема на работу должно быть разъяснено то, что те логины и пароли, которые им выдали, нельзя использовать в других целях (на web-сайтах, для личной почты и т.п), передавать третьим лицам или другим сотрудникам компании, которые не имеют на это право. Например, очень часто, уходя в отпуск, сотрудник может передать свои авторизационные данные своему коллеге для того, чтобы тот смог выполнить некоторую работу или посмотреть определенные данные в момент его отсутствия.

- Необходимо проводить вступительные и регулярные обучения сотрудников компании, направленные на повышения знаний по информационной безопасности . Проведение таких инструктажей позволит сотрудникам компании иметь актуальные данные о существующих методах социальной инженерии, а также не забывать основные правила по информационной безопасности.

- Обязательным является наличие регламентов по безопасности, а также инструкций, к которым пользователь должен всегда иметь доступ. В инструкциях должны быть описаны действия сотрудников при возникновении той или иной ситуации. Например, в регламенте можно прописать, что необходимо делать и куда обращаться при попытке третьего лица запросить конфиденциальную информацию или учетные данные сотрудников. Такие действия позволят вычислить злоумышленника и не допустить утечку информации.

- На компьютерах сотрудников всегда должно быть актуальное антивирусное программное обеспечение. На компьютерах сотрудников также необходимо установить брандмауэр.

- В корпоративной сети компании необходимо использовать системы обнаружения и предотвращения атак. Также необходимо использовать системы предотвращения утечек конфиденциальной информации. Все это позволит снизить риск возникновения фитиновых атак.

- Все сотрудники должны быть проинструктированы, как вести себя с посетителями. Необходимы четкие правила для установления личности посетителя и его сопровождения. Посетителей всегда должен сопровождать кто-то из сотрудников компании. Если сотрудник встречает неизвестного ему посетителя, он должен в корректной форме поинтересоваться, с какой целью посетитель находится в данном помещении и где его сопровождение. При необходимости сотрудник должен сообщить о неизвестном посетители в службу безопасности.

- Необходимо максимально ограничить права пользователя в системе. Например, можно ограничить доступ к web-сайтам и запретить использование съемных носителей. Ведь, если сотрудник не сможет попасть на фишинговый сайт или использовать на компьютере флеш-накопитель с «троянской программой», то и потерять личные данные он также не сможет.

Исходя из всего перечисленного, можно сделать вывод: основной способ защиты от социальной инженерии – это обучение сотрудников. Необходимо знать и помнить, что незнание не освобождает от ответственности. Каждый пользователь системы должен знать об опасности раскрытия конфиденциальной информации и знать способы, которые помогут предотвратить утечку. Предупрежден – значит вооружен!

Не потеряйте. Подпишитесь и получите ссылку на статью себе на почту.

С момента появления компьютеров и начала развития Интернета программисты всеми силами стремятся обеспечить компьютерную безопасность. Но даже сегодня добиться этого на 100% не удалось никому. Однако давайте представим, что этот результат все же достигнут благодаря мощнейшей криптографии, усиленным протоколам безопасности, надежному программному обеспечению и другим элементам защиты. В итоге мы получаем абсолютно безопасную сеть, и можем смело в ней работать.

«Прекрасно! – скажете вы, – дело в шляпе!», но окажетесь неправы, ведь этого недостаточно. Почему? Да потому что пользу от любой компьютерной системы можно получить лишь при участии пользователей, т.е. людей. И как раз это взаимодействие между компьютером и человеком несет в себе серьезную опасность, и человек зачастую оказывается наиболее слабым звеном в цепи мер безопасности. К тому же он сам и является причиной, по которой безопасность оказывается неэффективной.

В информационный век манипулировать людьми стало проще, ведь есть Интернет и мобильная связь, которые позволяют взаимодействовать без непосредственного контакта. Существуют даже специальные методы, помогающие злоумышленникам «оперировать» людьми так, как им хочется. Их комплекс называется социальной инженерией, и в этой статье мы попробуем выяснить, что же это такое.

Социальная инженерия: что это и как она появилась?

Несложно догадаться, что даже самая навороченная система безопасности уязвима, когда ей управляет человек, тем более, если этот человек доверчив, наивен и . И когда на машину (ПК) совершается атака, ее жертвой может выступать не только компьютер, но и человек, который за ним работает.

Именно такая атака на сленге социальных хакеров называется социальной инженерией. В традиционной форме она выглядит как телефонный звонок, где звонящий выдает себя за кого-то другого, желая выудить у абонента конфиденциальную информацию, чаще всего – пароли. Но в нашей статей мы рассмотрим явление социальной инженерии в более широком понимании, подразумевая под ним любые возможные методы психологических манипуляций, такие как шантаж, игра на чувствах, обман и т.п.

В этом понимании социальная инженерия является методом управления действиями людей без применения технических средств. Чаще всего он воспринимается как незаконный метод получения разных ценных сведений. Используется же он преимущественно в Интернете. Если вам интересны примеры социальной инженерии, то вот один из самых ярких:

ПРИМЕР: Злоумышленник хочет узнать пароль от личного кабинета Интернет-банка у человека. Он звонит жертве по телефону и представляется сотрудником банка, просит назвать пароль, ссылаясь на серьезные технические проблемы в системе организации. Для большей убедительности он называет вымышленное (или узнанное заранее реальное) имя сотрудника, его должность и полномочия (если потребуется). Чтобы заставить жертву поверить, социальный хакер может наполнить свою историю правдоподобными деталями, сыграть на чувствах самой жертвы. После того как злоумышленник получил сведения, он все также мастерски прощается со своим «клиентом», а затем использует пароль для входа в личный кабинет и кражи средств.

Как ни странно, но даже в наше время есть люди, которые клюют на такие удочки, и доверчиво рассказывают социальным хакерам, все, что им нужно. А в арсенале последних может быть немало техник и приемов. О них мы тоже расскажем, но чуть позже.

Социальная инженерия – наука (направление), появившаяся сравнительно недавно. Ее социологическое значение состоит в том, что она оперирует специфическими знаниями, направляющими, систематизирующими и оптимизирующими процесс создания, модернизации и применения новых социальных реальностей. В некотором смысле она дополняет социологическое знание, преобразуя научные знания в алгоритмы деятельности и поведения.

В определенной форме люди использовали социальную инженерию с древних времен. Например, в Древнем Риме и Древней Греции очень уважали специально подготовленных риторов, способных убедить собеседника в его «неправоте». Эти люди участвовали в дипломатических переговорах и решали государственные проблемы. Позже социальную инженерию взяли на вооружение спецслужбы, такие как ЦРУ и КГБ, агенты которых с успехом выдавали себя за кого угодно и выведывали государственные тайны.

К началу 1970-х годов стали появляться телефонные хулиганы, нарушавшие покой разных компаний ради шутки. Но со временем кто-то сообразил, что, если использовать техничный подход, можно достаточно легко получать разную важную информацию. И уже к концу 70-х бывшие телефонные хулиганы превратились в профессиональных социальных инженеров (их стали называть синжерами), способных мастерски манипулировать людьми, по одной лишь интонации определяя их комплексы и страхи.

Когда же появились компьютеры, большинство синжеров сменило профиль, став социальными хакерами. Теперь понятия «социальная инженерия» и «социальные хакеры» синонимичны. А с мощным развитием социальной инженерии стали появляться ее новые виды и расширился арсенал методик.

Посмотрите это небольшое видео, чтобы узнать, как социальные хакеры манипулируют людьми.

Методы социальной инженерии

Все реальные примеры социальной инженерии говорят о том, что она легко адаптируется к любым условиям и к любой обстановке, а жертвы социальных хакеров, как правило, даже не подозревают, что по отношению к ним применяют какую-то технику, и тем более не знают, кто это делает.

Все методы социальной инженерии основываются на . Это так называемый когнитивный базис, согласно которому люди в социальной среде всегда склонны кому-то доверять. Среди главных методов социальной инженерии выделяются:

- «Троянский конь»

- Претекстинг

- «Дорожное яблоко»

- Фишинг

- Кви про кво

Расскажем о них подробнее.

«Троянский конь»

При использовании «троянского коня» эксплуатируется любопытство человека и его желание получить выгоду. Социальные хакеры отправляют на E-Mail жертвы письмо, в котором есть некое интересное вложение, например, апгрейд для какой-то программы, скрин-сейвер эротического содержания, будоражащая новость и т.д. Метод используется, чтобы вынудить пользователя кликнуть по файлу, который может заразить компьютер вирусом. Часто в результате на экране появляются баннеры, закрыть которые можно только двумя способами: переустановив операционную систему или заплатив злоумышленникам определенную сумму.

Претекстинг

Под термином «претекстинг» подразумевается действие, которое пользователь совершает по предварительно подготовленному претексту, т.е. сценарию. Цель состоит в том, чтобы человек выдал конкретные сведения или совершил конкретное действие. В большинстве случаев претекстинг применяется при телефонных звонках, хотя есть примеры подобных атак по Skype, Viber, ICQ и другим мессенджерам. Но для реализации метода синжер или хакер должен не просто , но и заранее провести исследование объекта – узнать его имя, дату рождения, место работы, сумму на счете и т.д. При помощи таких деталей синжер повышает к себе доверие жертвы.

«Дорожное яблоко»

Метод дорожного яблока состоит в адаптации «троянского коня» и требует обязательного применения какого-то физического носителя информации. Социальные хакеры могут подбрасывать загрузочные флешки или диски, подделанные под носители с интересным и/или уникальным контентом. Все, что нужно, – это незаметно подложить жертве «дорожное яблоко», например, в машину на парковке, в сумку в лифте и т.д. А можно просто оставить этот «фрукт» там, где жертва его с большой долей вероятности увидит и возьмет сама.

Фишинг

Фишинг является очень распространенным методом получения конфиденциальных сведений. В классическом варианте это «официальное» электронное письмо (от платежного сервиса, банка, частного лица высокого ранга и т.д.), снабженное подписями и печатями. От адресата требуется перейти по ссылке на фальшивый сайт (там тоже есть все, что говорит об «официальности и достоверности» ресурса) и ввести какую-то информацию, к примеру, ФИО, домашний адрес, номер телефона, адреса профилей в соцсетях, номер банковской карты (и даже CVV-код!). Доверившись сайту и введя данные, жертва отправляет их мошенникам, а что происходит дальше, догадаться несложно.

Кви про кво

Метод «Кви про кво» используют для внедрения вредоносного ПО в системы различных компаний. Социальные хакеры звонят в нужную (иногда – в любую) компанию, представляются сотрудниками техподдержки и опрашивают работников на наличие каких-либо техническим неисправностей в компьютерной системе. Если неисправности имеются, злоумышленники начинают их «устранять»: просят жертву ввести определенную команду, после чего появляется возможность запуска вирусного ПО.

Вышеназванные методы социальной инженерии встречаются на практике чаще всего, но есть и другие. Кроме того, есть еще и особенный вид социальной инженерии, который также призван повлиять на человека и его действия, но делается по совсем другому алгоритму.

Обратная социальная инженерия

Обратная социальная инженерия и социальные хакеры, специализирующиеся на ней, выстраивают свою деятельность в трех направлениях:

- Создаются ситуации, вынуждающие людей обращаться за помощью

- Рекламируются услуги по решению проблем (сюда же входит опережение помощи настоящими специалистами)

- Оказывается «помощь» и воздействие

В случае с этим видом социальной инженерии злоумышленники изначально изучают человека или группу людей, на которых планируется оказать влияние. Исследуются их пристрастия, интересы, желания и потребности, и влияние оказывается именно через них с помощью программ и любых других методов электронного воздействия. Причем программы должны сначала работать без сбоев, чтобы не вызывать опасений, а уже потом переключаться на вредоносный режим.

Примеры обратной социальной инженерии – тоже не редкость, и вот один из них:

Социальные хакеры разрабатывают программу для конкретной компании, исходя из ее интересов. В программе заложен вирус замедленного действия – через три недели он активируется, а система начинает давать сбои. Руководство обращается к разработчикам, чтобы они помогли устранить проблему. Будучи готовыми к такому развитию событий, злоумышленники присылают своего «специалиста», который, «решая проблему», получает доступ к конфиденциальной информации. Цель достигнута.

В отличие от обычной социальной инженерии, обратная более трудоемка, требует особых знаний и навыков и используется для воздействия на более широкую аудиторию. Зато эффект от нее потрясающий – жертва без сопротивления, т.е. по своему собственному желанию раскрывает перед хакерами все карты.

Таким образом, любой вид социальной инженерии практически всегда используется со злым умыслом. Некоторые люди, конечно, говорят о ее пользе, указывая на то, что с ее помощью можно разрешать социальные проблемы, сохранять социальную активность и даже адаптировать социальные институты к меняющимся условиям. Но, несмотря на это, успешнее всего ее применяют для:

- Обмана людей и получения конфиденциальной информации

- Манипулирования и шантажа людей

- Дестабилизации работы компаний для последующего их разрушения

- Воровства баз данных

- Финансовых махинаций

- Конкурентной разведки

Естественно, это не могло остаться незамеченным, и появились методы противодействия социальной инженерии.

Защита от социальной инженерии

Сегодня в крупных компаниях систематически проводят всевозможные тесты на сопротивляемость социальной инженерии. Почти никогда действия людей, подпавших под атаку социальных хакеров, не носят умышленного характера. Но тем они и опасны, ведь если от внешней угрозы защититься сравнительно легко, то от внутренней – намного сложнее.

Чтобы повысить безопасность, руководство компаний проводит специализированные тренинги, контролирует уровень знаний своих сотрудников, а также само инициирует внутренние диверсии, что позволяет установить степень подготовленности людей к атакам социальных хакеров, их реакцию, добросовестность и честность. Так, на E-Mail могут присылать «зараженные» письма, вступать в контакт в Skype или соцсетях.

Сама же защита от социальной инженерии может быть как антропогенной, так и технической. В первом случае привлекается внимание людей к вопросам безопасности, доносится суть серьезности данной проблемы и принимаются меры по привитию политики безопасности, изучаются и внедряются методы и действия, повышающие защиту информационного обеспечения. Но у всего этого есть один недостаток – все эти способы пассивны, и многие люди просто пренебрегают предупреждениями.

Что же касается технической защиты, то сюда относятся средства, затрудняющие доступ к информации и ее использованию. Учитывая то, что самыми «популярными» атаками социальных хакеров в Интернете стали электронные письма и сообщения, программисты создают особое ПО, фильтрующее все поступающие данные, и это касается как частных почтовых ящиков, так и внутренней почты. Фильтры анализируют тексты входящих и исходящих сообщений. Но здесь есть трудность – такое программное обеспечение загружает серверы, что может тормозить и сбивать работу системы. К тому же невозможно предусмотреть все вариации написания потенциально опасных сообщений. Однако технологии совершенствуются.

А если говорить конкретно о средствах, препятствующих использованию полученных данных, они делятся на:

- Блокирующие использование информации везде, кроме рабочего места пользователя (аутентификационные данные привязываются к электронным подписям и серийным номерам комплектующих ПК, физическим и IP-адресам)

- Блокирующие автоматическое использование информации (сюда относится всем нам знакомая Captcha, где паролем служит картинка или ее искаженная часть)

Оба этих способа блокируют возможность автоматизации и смещают баланс между ценностью сведений и работой по их получению в сторону работы. Поэтому даже при наличии всех данных, выданных ничего не подозревающими пользователями, социальные хакеры сталкиваются с серьезными трудностями в их практическом применении.

А любому обычному человеку для защиты от социальной инженерии мы советуем просто сохранять бдительность. Получая на электронную почту письмо, обязательно внимательно читайте текст и ссылки, старайтесь понять, что находится в письме, от кого оно пришло и зачем. Не забывайте пользоваться антивирусами. Если же неизвестные звонят по телефону с незнакомого номера, никогда не называйте своих личных данных, тем более тех, которые касаются ваших финансов.

Кстати, в этом видео, пусть и коротко, но интересно рассказано о том, как защититься от социальной инженерии.

И, напоследок, мы хотим познакомить вас с некоторыми из книг по социальной инженерии, в том числе как области социологического знания, чтобы при желании вы могли познакомиться с темой подробнее.

В этих книгах есть множество практических рекомендаций о том, как овладеть распространенными манипулятивными техниками и приемами. Также вы узнаете о наиболее эффективных методах социальной инженерии и научитесь распознавать их и защищаться от атак.

Книги по социальной инженерии:

- Кевин Митник «Призрак в сети»

- Кевин Митник, Вильям Саймон «Искусство вторжения»

- Кевин Митник, Вильям Саймон «Искусство обмана»

- Крис Касперски «Секретное оружие социальной инженерии»

Помните, что овладеть искусством управления действиями окружающих способен каждый, но эти умения нужно использовать во благо людям. Иногда направлять человека и подталкивать его к выгодным нам решениям полезно и удобно. Но намного важнее уметь определять социальных хакеров и обманщиков, чтобы не стать их жертвой; намного важнее и самому не быть одним из них. Желаем вам мудрости и полезного жизненного опыта!

Приемы социальной инженерии Человеческий мозг — это большой винчестер, хранилище огромного количества информации. И воспользоваться этой информацией может как владелец, так и любой другой человек. Как говорится, болтун находка для шпиона. Чтобы вы в дальнейшем поняли смысл нижесказанного, вы как минимум должны быть знакомы с азами психологии.

Социальная инженерия позволяет нам «воспользоваться мозгом»

другого человека, прибегая к различным способам, и получить от него нужную информацию.

Вики гласит: «Социальная инженерия - это метод управления действиями человека без использования технических средств»

Социальная инженерия

— это своеобразная молодая наука. Существует множество методов и приемов манипулирования сознанием человека. Кевин Митник был прав, говоря, что иногда проще обмануть и получить информацию, чем взломать доступ к ней. Почитайте книгу «Искусство обмана» на досуге, вам понравится.

Существует обратная социальная инженерия

, которая направлена на получение данных от самой жертвы. При помощи нее, жертва сама рассказывает о своих паролях и данных.

В интернете нет жестов, интонации, мимики. Все общение построено на текстовых сообщениях. И от того, как повлияют ваши сообщения на собеседника, зависит ваш успех в той или иной ситуации. Какими же приемами можно воспользоваться, дабы скрыто манипулировать сознанием человека?

Провоцирование

Собственно говоря, это и есть троллинг. Выводя человека из себя, он в большинстве случаев некритично относится к информации. В этом состоянии можно навязать или получить нужную информацию.

Влюбленность

Пожалуй, это самый эффективный прием. В большинстве случаев именно его я и применял)). В влюбленном состоянии человек мало чего воспринимает, а манипулятору как раз это и нужно.

Безразличие

Создается эффект безразличия манипулятора к определенной теме, а собеседник в свою очередь старается его переубедить, чем самым попадается в капкан и раскрывает нужную вам информацию.

Спешка

Часто возникают ситуации, когда манипулятор, якобы, спешит куда-то и постоянно намекает на это, но при этом он целеустремленно продвигает нужную ему информацию.

Подозрительность

Прием подозрительности чем-то схож с приемом безразличия. В первом случае жертва доказывает обратное, во втором — жертва пытается оправдать «свою подозрительность», тем самым не понимая, что выдает всю информацию.

Ирония

Сходна с приемом провоцирования. Манипулятор ирониет выводит человека из себя. Тот в свою очередь в гневе не способен критически оценивать информацию. В итоге в психологическом барьере образуется дыра, которой и пользуется манипулятор.

Откровенность

Когда манипулятор рассказывает собеседнику откровенную информацию, у собеседника возникают некие доверительные отношения, что подразумевает ослабление защитного барьера. Это и создает брешь в психологической обороне.

Описанные выше приемы не до конца исчерпывают весь потенциал социальной инженерии. Об этих приемах и методах можно рассказывать и рассказывать. Прочитав эти приемы, вы должны осознать, что не нужно идти на поводу у всех и вся. Научитесь контролировать себя и свой гнев и тогда ваша защита будет всегда на должном уровне.

Наш продолжается. Ждите новых статей))